测试2.0

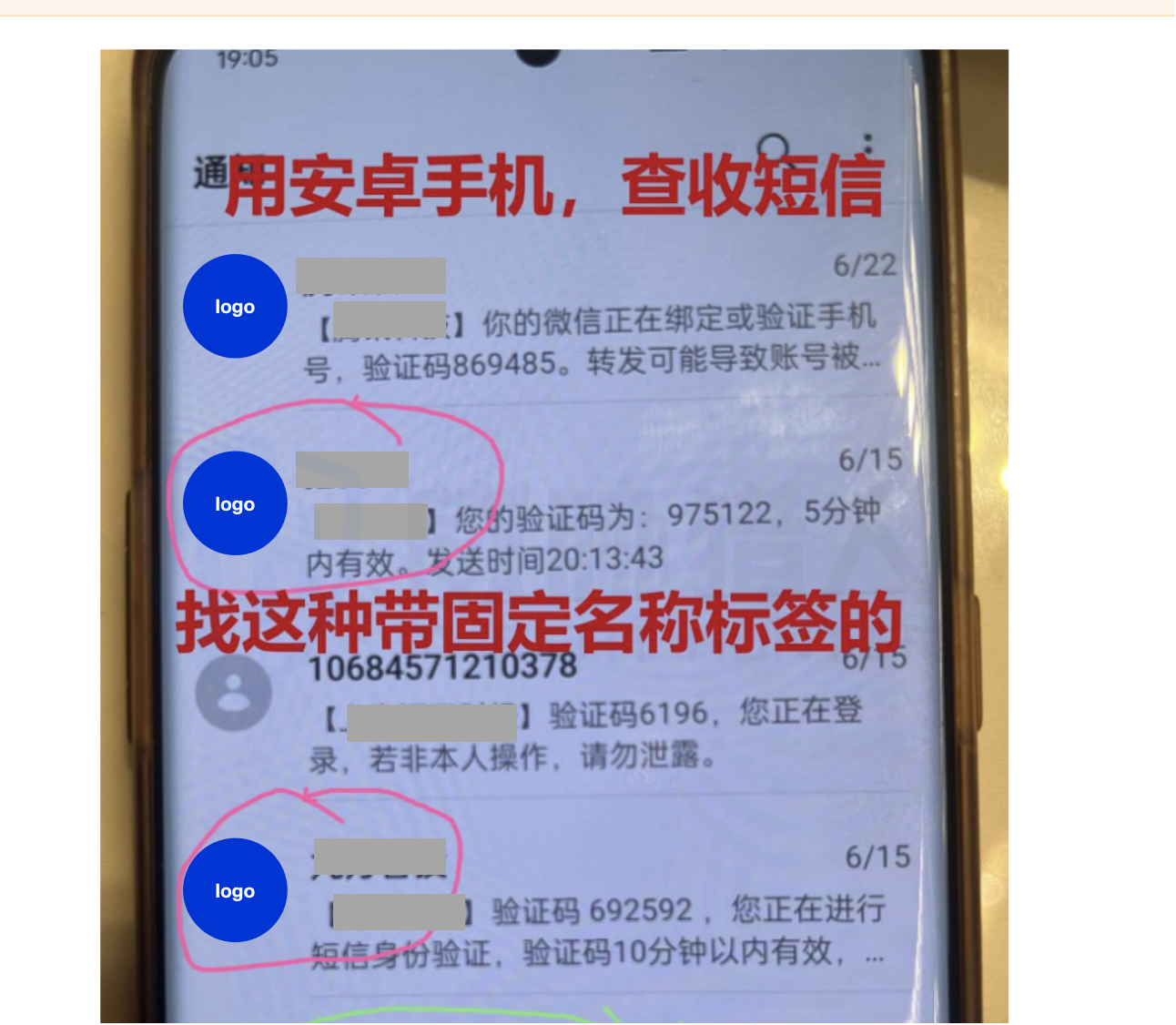

近年来,随着短信“logo认证”的推行,越来越多企业短信在用户手机上会显示品牌名称与标识,极大提升了用户识别度。但与此同时,也成为黑产识别特定平台用户的关键锚点。

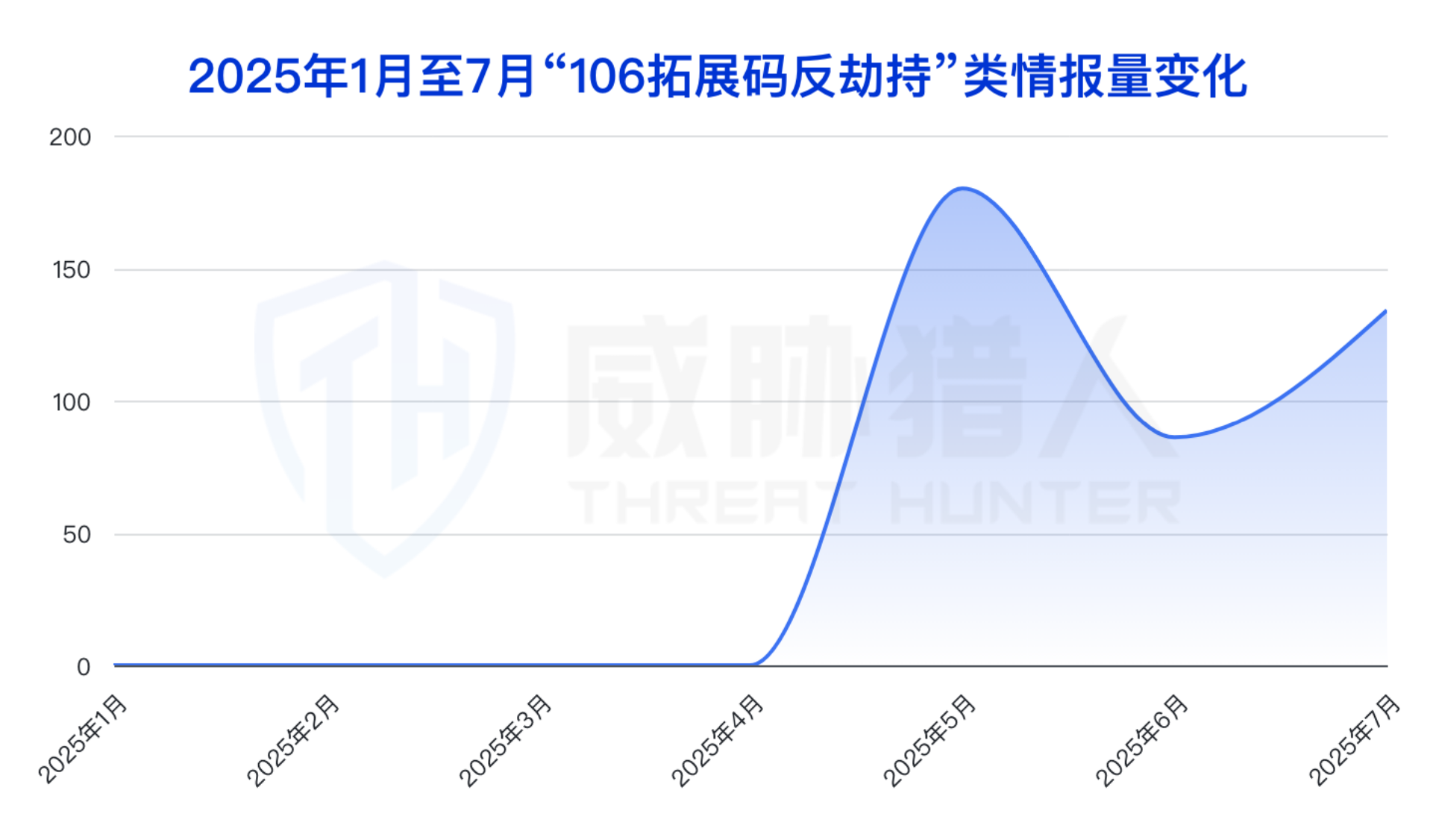

2025年5月,一种新型用户短信泄露风险开始在黑产圈悄然兴起——“106拓展码反劫持”。短短两个月内,威胁猎人已捕获该类风险情报400余条,涉及企业平台超过420家,覆盖金融(消金、银行、证券)、电商、出行、生活服务等多个行业。

106拓展码:指的是企业通过运营商短信通道向用户发送通知所使用的号码,一般以106开头,其后的拓展数字则代表具体的通道商和服务应用。

106拓展码反劫持:是威胁猎人发现的一种新型的短信数据窃取手法,黑产通过获取企业发送给用户的短信拓展码,反向查询使用该码的用户信息(如手机号、城市和平台名称),进而打包售卖或用于精准作恶。这类行为滥用了运营商短信合规机制,已构成严重的数据安全风险。

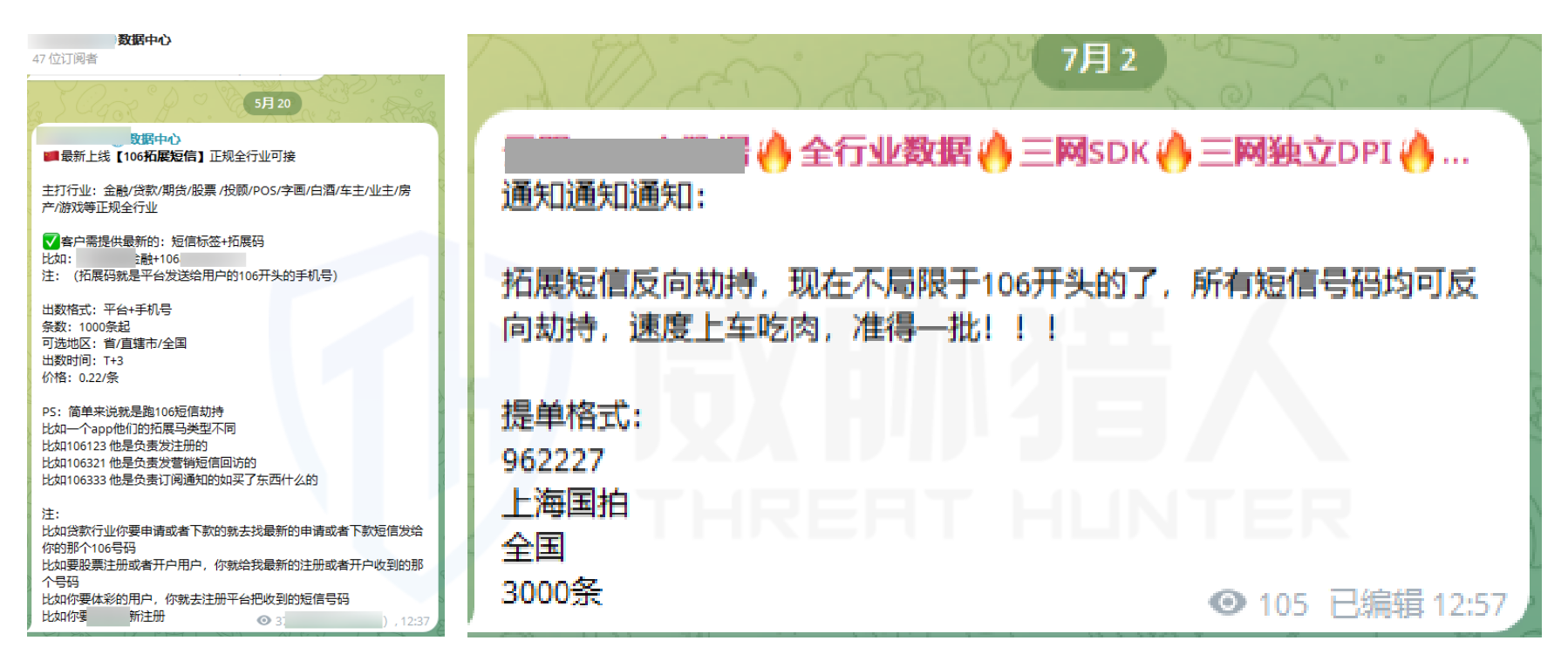

以下是威胁猎人捕获到的数据样例:

(图片已脱敏处理,如需确认贵司用户数据是否在名单内,请与威胁猎人联系)

左图为泄露的数据格式,右图为黑产正式推出“拓展码”短信数据产品

“106拓展码反劫持”黑产交易链条解析

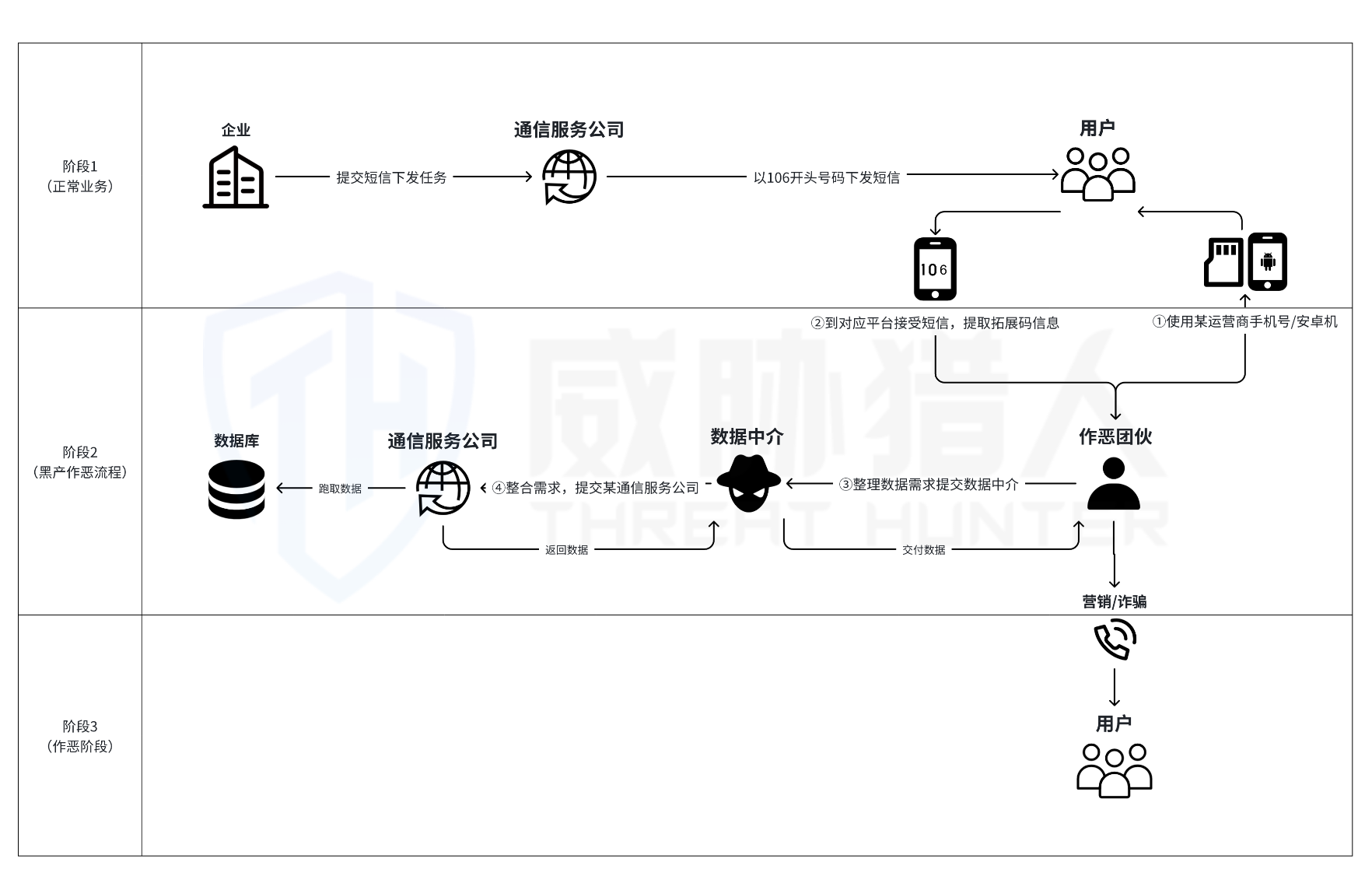

威胁猎人针对泄露数据的手法进行调研分析,还原了“106拓展码反劫持”的完整黑产交易路径:

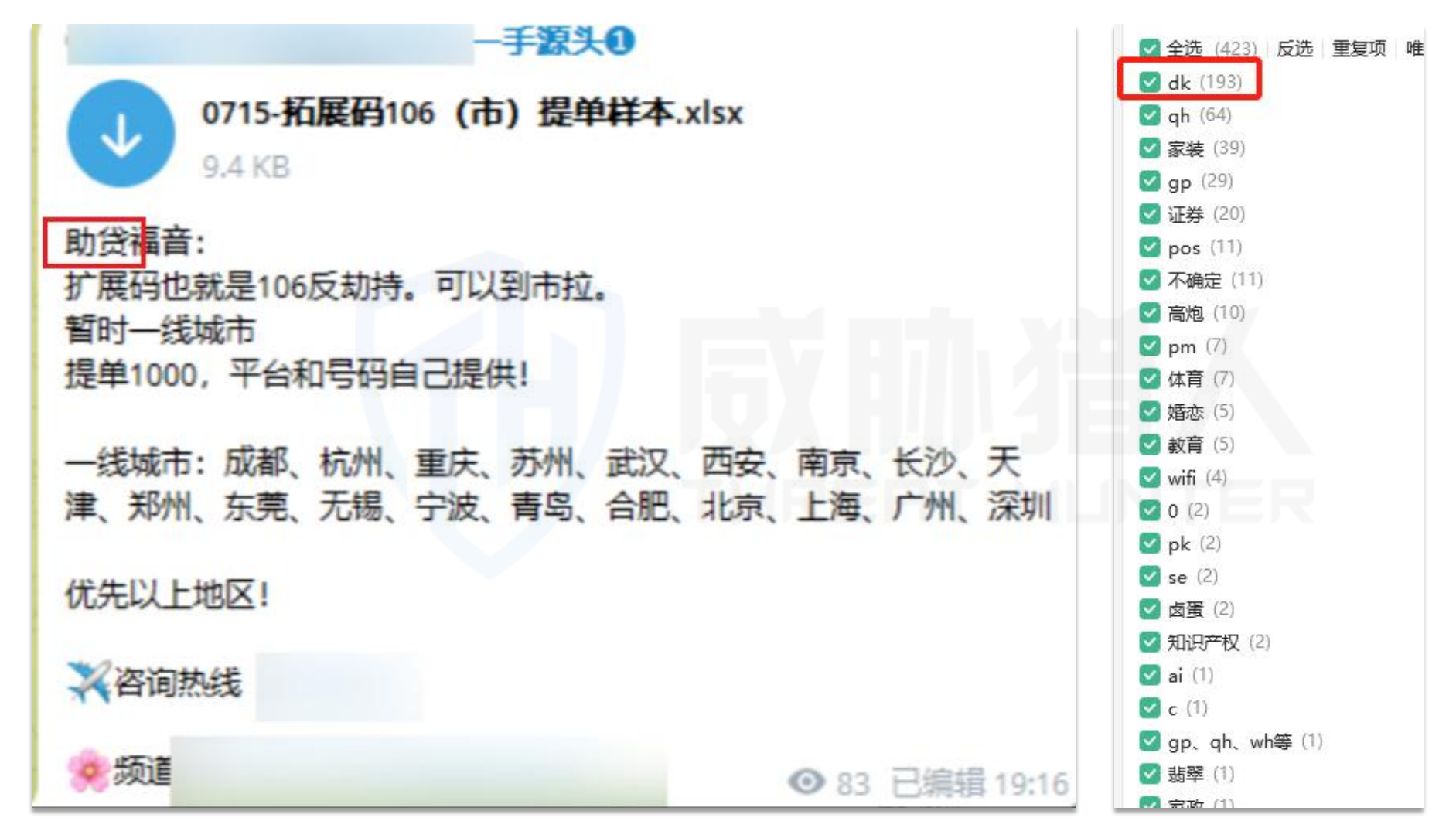

下游作恶团伙:如助贷团伙,通过特定运营商手机卡注册目标平台账号,获取绑定短信内容及106拓展码信息,基于拓展码信息整理数据需求(如省、城市等),然后交付给中游的数据中介;

中游数据中介:整合下游作恶团伙的数据需求,提交给上游资源商;

上游资源商:根据下游数据需求生成查询任务,最终提供用户手机号、地区和平台等信息。

上游资源商将查询到的数据提供给数据中介,数据中介再交付给下游作恶团伙,整个过程从提单到资源商、到跑数据和交付数据,一般只需要三天。

值得关注的是,下游作恶团伙提取的数据必须是携带短信logo认证的106拓展码,如未通过短信logo认证的106拓展码则无法匹配出用户信息。

(黑产发布的截图,内容已脱敏处理)

影响范围:

短信类型维度:平台账号注册、验证码、贷款申请、逾期提醒、还款短信、下款短信等多种类型

行业维度:金融(消金、银行、证券)、电商、出行、生活服务等多个行业

城市维度:成都、杭州、重庆、苏州、武汉、西安、南京、长沙、天津、郑州、东莞、无锡、宁波、青岛、合肥、北京、上海、广州、深圳

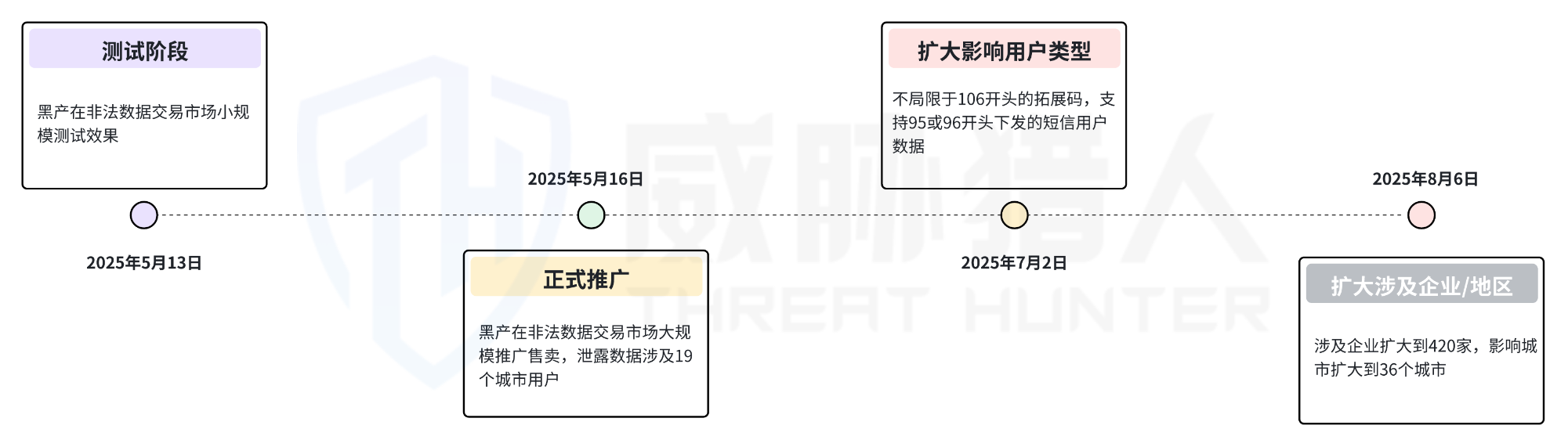

时间维度:最早于2025年5月13日开始测试;5月16日正式在非法数据交易市场推广,涉及350家企业,影响19个城市;7月2日起,不局限于106开头的号码,支持95或96开头的号码下发的短信用户;8月6日影响规模扩大到420家企业,影响全国36个城市的用户。

(过程时间线)

(左图为黑产推广该数据类型宣传,右图为7月2日黑产表示不局限于106开头的数据)

在非法数据交易市场上,数据中介黑产明确表示这类产品数据可以用于助贷营销作恶;同时,结合黑产提供的平台行业归属划分来看,有接近一半平台为贷款业务平台(消金、银行行业)。

(左图为黑产为助贷团伙推广,右图为黑产提供的平台类型划分)

近年来,围绕短信通道的监管正在持续加强:

-

2025年3月,上海市消保委与三大运营商达成一致,要求106短信标注内容提供方实名信息;

-

2025年4月,阿里云等短信代理商同步推出短信子端口实名制报备机制。

-

……

这些措施原本旨在提升短信通道合规性、保护用户安全。但此次“反劫持”数据泄露事件的曝光,却提示我们:

合规推动了短信市场的规范化,但也对数据保护提出了更高要求——当黑产开始利用这些“锚点信息”开展攻击,如何在合规与安全之间取得平衡,是当前行业亟需思考的课题。